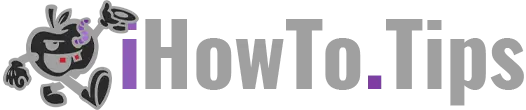

Apple opublikował niedawno bardzo ważną aktualizację uzupełniającą dla wszystkich użytkowników komputerów Mac, którzy zainstalowali macOS Wysoka Sierra 10.13.

In macOS Dodatkowa aktualizacja High Sierra 10.13 rozwiązują niektóre usterki graficzne dla Adobe InDesign oraz pluskwa które nie pozwalają Usuń otrzymane wiadomości w aplikacji poczty Yahoo.

Najpoważniejsza część tej dodatkowej aktualizacji dotyczy dwa problemy bezpieczeństwa, który został dostarczony w pakiecie z nowym systemem operacyjnym High Sierra.

Luka w szyfrowaniu hasła dla APFS (zaszyfrowane) - błąd narzędzia dyskowego

Błąd w aplikacji Narzędzie dyskowe to robi widoczne hasło dla sformatowanych woluminów dyskowych Zaszyfrowany plik APFS.

Krótko mówiąc, kiedy wprowadzamy zaszyfrowane hasło do woluminu, jest to wymagane dwukrotnie, aby upewnić się, że nie wpisaliśmy go nieprawidłowo za pierwszym razem. Następnie musimy wybrać „napomknąć”(Słowo lub fraza) jako wskazówka do hasła. Błąd w Narzędzie dyskowe, sprawia, że hasło jest widoczne zamiast słowa lub frazy z „podpowiedzi”. W ten sposób jest narażony na każdego, kto ma dostęp do komputera Mac.

Film opublikowany na Twitterze pokazuje dokładnie, jak znaleźć zaszyfrowane hasło woluminu APFS za pomocą Narzędzia dyskowego.

Byłoby interesujące, dlaczego Apple zaleca wymazywanie, gdy diskutil może wyczyścić wskazówki:

diskfiled apfs setPassphraseHint [diskXsX] -user disk -clear pic.twitter.com/0khrm8aTq9- Felix Schwarz (@felix_schwarz) 5 października 2017 r.

wrażliwość Keychain Dostęp - pomiń hasło użytkownika

Normalnie i kompulsywnie, kiedy idziemy konto i hasło zapisane w Keychain, jest wymagany Hasło użytkownika Mac, Poprzez lukę w zabezpieczeniach macOS High Sierra, aplikacja o złej intencji może wyodrębnij hasła zapisane w Keychain Wejdź, pomijając hasło użytkownika Mac za pomocą syntetycznego kliknięcia. Fałszywe / symulowane.

Wydany w październiku 5, 2017

Storagezestaw

Dostępne dla: macOS Wysoka Sierra 10.13

Zagrożenie: lokalny atakujący może uzyskać dostęp do zaszyfrowanego woluminu APFS

Opis: jeśli wskazówka została ustawiona w Narzędziu dyskowym podczas tworzenia zaszyfrowanego woluminu APFS, hasło zostało zapisane jako wskazówka. Zostało to rozwiązane przez usunięcie wskazówki storage czy wskazówka była hasłem, a także poprzez ulepszenie logiki przechowywania podpowiedzi.

CVE-2017-7149: Matheus Mariano z Leet Tech

Security

Dostępne dla: macOS Wysoka Sierra 10.13

Zagrożenie: złośliwa aplikacja może się rozpakować keychain Hasła

Opis: istniała metoda umożliwiająca aplikacjom ominięcie keychain monit dostępu za pomocą syntetycznego kliknięcia. Zostało to rozwiązane przez wymaganie hasła użytkownika podczas monitowania o keychain dostęp.

CVE-2017-7150: Patrick Wardle z Synack

Nowe pliki do pobrania macOS High Sierra 10.13 zawiera security treść macOS Dodatkowa aktualizacja High Sierra 10.13.

Więc jeśli masz macOS High Sierra 10.13, zdecydowanie zaleca się wykonanie dodatkowej aktualizacji. Jest dostępny poprzez Mac App Store, na karcie „Nowości „(I nie zmieni numeru wersji). Apple już opublikował macOS Wysoka Sierra 10.13.1 dla programistów, którzy mają urządzenia w Apple Beta Software Program.

0 myśli na temat „Problemy bezpieczeństwa APFS szyfrowane i Keychain Dostęp, rozwiązany za pomocą macOS Dodatkowa aktualizacja High Sierra 10.13”